Estos son algunos de los resultados de una investigación realizada durante dos años por el diario The Washington Post que descubrió lo que equivale a una geografía alternativa de los Estados Unidos, que son las operaciones secretas de la NSA y 45 órganos federales dedicados a temas de inteligencia (PACOM, EUCOM, SOCOM, CENTCOM, DIA, MARINE CORPS,SOUTHCOM,ARMY INTEL, AFRICOM, AIR FORCE INTEL, CIA, FBI, JIEDDO, NAVY, COAST GUARD, DEFENSE, AIR FORCE SECRET OPS,DEA, DODHQ,DOE, STRATCOM,ARMY SPECIAL FORCES, CBP, DHSHQ,NORTHCOM,NAT GUARD,ATF,DNI, DOJ, JCE,JCS, JFCOM, TSA, NRO, TRANSCOM, TREASURY, WHITE HOUSE, CONGRESS, SECRET SERVICE, NGA Y FEMA), 23/45 Agencias hacen operaciones de contra-inteligencia y de Control Fronterizo con México y Canadá; 22/45 Agencias hacen labor de espionaje cibernético; 18/45 Agencias hacen operativos sicológicos (Psy Ops), 16/45 Agencias están involucradas en operativos altamente confidenciales dedicados al crimen financiero.

Después de nueve años de gasto en labores de inteligencia hace que estas tengan un crecimiento sin precedentes, el resultado es que el sistema instaurado para mantener la seguridad de Estados Unidos es tan enorme que su eficacia es imposible de determinar.

La investigación del Washington Post incluyen estos hallazgos: * Existen 1.271.931 organizaciones gubernamentales y compañías privadas que trabajan en programas relacionados con el terrorismo, seguridad nacional y de inteligencia en alrededor de 10.000 localidades a lo largo de los Estados Unidos. * Se estima en 854.000 personas, casi 1,5 veces más personas que viven en la ciudad de Washington, D. C., están dedicadas a operaciones secretas. * En la ciudad de Washington y de los alrededores, existen 33 complejos de edificios para trabajo de inteligencia catalogado top-secret están en fase de construcción o se han construido desde septiembre de 2001, y ocupan el equivalente a unos 17 millones de pies cuadrados de espacio o sea unas 22 veces el edificio del Capitolio * Muchos organismos de seguridad e inteligencia hacen el mismo trabajo, creando redundancia por ejemplo, 51 organismos federales y grupos militares y paramilitares se encuentran en 15 ciudades analizando vía el flujo de dinero las redes terroristas y de narcotraficantes. * Los analistas que hacen sentido de los documentos y las conversaciones de espionaje de extranjeros y nacionales comparten su opinión por medio de la una publicación centralizada de 50.000 informes de inteligencia cada año – un volumen tan grande que muchos pasan por alto en general, todo se queda en la NSA. http://www.guardian.co.uk/world/2013/jun/06/nsa-phone-records-verizon-court-order, todo este escándalo inicia con las revelaciones del periódico británico The Guardián al respecto de la grabación de conversaciones telefónicas de la compañía Verizon.

La información recabada muestra por primera vez que bajo el gobierno de Obama los registros de comunicación telefónica (residencial, comercial y de celulares) de millones de ciudadanos de los EE.UU., se están recogiendo en forma indiscriminada y masiva, independientemente de que sean sospechosos de haber cometido algún delito.

El secreto Tribunal de Vigilancia en Inteligencia Extranjera (Fisa) otorgó la orden el 25 de abril para que el FBI tuviera autoridad ilimitada para obtener los datos en un determinado período de tres meses terminado el 19 de julio. Bajo el gobierno de Bush, los funcionarios de organismos de seguridad han revelado a los periodistas que las grandes colecciones de datos de registros de llamadas por la NSA estaban siendo utilizados para presionar a periodistas, académicos, intelectuales y políticos, pero esta es la primera vez que se han revelado documentos secretos donde se muestra la continuación de la práctica de espiar a gran escala dentro de la administración del presidente Obama.

Los periodistas de The Guardian, Ewen MacAskill y Spencer Ackerman, han publicado la orden judicial para que Verizon entregue la información solicitada. La orden, firmada por el Magistrado Roger Vinson, obliga a Verizon para entregar a la NSA copias electrónicas de “todos registros detallados de llamadas telefónicas o “metadatos” creado por Verizon para las comunicaciones entre los Estados Unidos y en el extranjero” o “totalmente dentro de los Estados Unidos, incluyendo llamadas telefónicas locales”.

La orden obliga a Verizon para “continuar la producción de informes diariamente por la duración de esta orden”. Se especifica que los registros que se producen son “sesiones informativas de identificación”, como por ejemplo “inicio y terminación número”, la duración de cada llamada, llamada de teléfono, el número de la tarjeta de identificación, Identidad internacional de suscriptor móvil (IMSI) y “comunicación global información de enrutamiento”.

La información está clasificada como “metadatos”, o información de las transacciones, en lugar de las comunicaciones, y por lo tanto no es necesario para acceder a los distintos órdenes, además de la ubicación de la torre celular más cercana. Mientras que la propia orden no incluye ni el contenido de los mensajes o la información personal del suscriptor de un determinado número de células, su colección permitirá a la NSA construir fácilmente una imagen global de que cualquier persona contacto, cómo, cuándo que piensa, y posiblemente, de donde, de manera retroactiva. No se sabe si Verizon es el único proveedor de teléfonos celulares de ser objeto de una orden de ese tipo, aunque informes anteriores ha sugerido que la NSA ha recogido de los registros de todas las principales redes de telefonía móvil.

La ley en la que se basa el orden explícita es la de los llamados “registros de la empresa” de la Ley Patriota, 50 USC sección 1861. La NSA, como parte de un programa autorizado en secreto por el Presidente Bush el 4 de octubre de 2001, puso en práctica un programa de recolección masiva de teléfono, internet y registros de correo electrónico desatando un furor contra el Gobierno que estalló en 2006, cuando EE.UU. informó que la NSA había “estado recopilando en secreto los registros de llamadas telefónicas de decenas de millones de norteamericanos, con datos proporcionados por AT&T, Verizon y BellSouth” y “utilización de los datos para analizar situaciones que requieren pautas en un esfuerzo para detectar actividades terroristas.”

Los recientes reflejan acontecimientos de espionaje cuán profundamente la misión de la NSA se ha transformado de un organismo dedicado exclusivamente a reunir inteligencia en el extranjero, en una que se centra cada vez más en las comunicaciones domesticas.

La investigación se basa en los documentos del gobierno y de los contratistas, las descripciones de las funciones, registros de propiedad, de las empresas y sitios Web de redes sociales, registros adicionales, y cientos de entrevistas con inteligencia, militares y funcionarios de corporaciones y ex funcionarios, la mayoría pidió el anonimato porque se les prohíbe hablar en público o porque, según dijo, que temían represalias en el trabajo para describir sus preocupaciones de coacción de las libertades civiles y la instauración del Estado Totalitario.

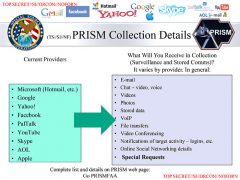

El primero en empezar a dar información a la NSA fue Hotmail (9/11/07), luego Yahoo (3/12/08), ya en la presidencia Obama ha obligado a Google (1/14/09), Facebook (6/3/09), Paltalk (12/7/09), You Tube (9/24/10), Skype (2/6/11), AOL (3/31/11) y la que mas resistió fue Apple que sucumbió el 31 de diciembre 2012. En Fort Meade esta el llamado Comando Cibernético que tiene nodos de inteligencia desparramados en 10,000 ciudades de Estados Unidos.

Por ejemplo, la empresa de consultoría global Booz Allen Hamilton (BAH) cuya matriz se encuentra en McLean, Virginia, reconocida en sus labores de Administración y Contabilidad Global, también es una de las mas utilizadas para labores de espionaje, actualmente le proporciona a la NSA datos del control fronterizo entre México y los Estados Unidos, labores de aprehensión judicial de narco-políticos mexicanos, labores de desarrollo tecnológico, de seguridad nacional y publica, labores de inteligencia y contra-inteligencia financiera, asesoría en operaciones encubiertas navales y de tierra, análisis de desarrollos mineros, especialmente metales preciosos, estratégicos y uraníferos, lavado de dinero; tomamos esta empresa, porque a ella pertenecía Lynn Amos, quien se dedicaba a investigar los flujos de dinero del narcotráfico que se movían entre las Tesorerías de México y los Estados Unidos, Lynn fue asesinada brutalmente en su departamento en un tranquilo barrio de la capital de Estados Unidos.

Booz Allen Hamilton (BAH) trabaja en 69 lugares a nivel mundial, emplea a 23,000 personas y tiene un presupuesto de 5,000 millones de dólares. En México DF tiene sus oficinas como Booz Allen Hamilton Tecnología, S. De R. L. De C.V. Paseo de Las Palmas 405, Lomas de Chapultepec, Miguel Hidalgo, 11000 y Tel 01 55 9178 4200. El Pentágono y la Agencia de Inteligencia de Defensa, por ejemplo, ha pasado de 7.500 empleados en 2002 a 16.500 hoy. El presupuesto de la Agencia de Seguridad Nacional, lo cual realiza escuchas, se ha duplicado, treinta y cinco veces el FBI .

Las Fuerzas de Tarea Conjunta se convirtieron en el núcleo central de Inteligencia después del 11/9/01. Con la rápida infusión de dinero gubernamental el presupuesto se ha multiplicado por 5. Veinte y cuatro organizaciones fueron creadas a finales de 2001, incluyendo la Oficina de la seguridad de la patria (Homeland Security) y el seguimiento de activos Terroristas Extranjeros, que ahora se han incrementado con el narco-terrorismo. En el año 2002, 37 más fueron creados para realizar el seguimiento las armas de destrucción masiva, para recoger sugerencias y coordinar amenazas, la NSA coordina acciones conjuntas sobre la lucha contra el terrorismo y el narcotráfico, que fue seguida al año siguiente por 36 nuevas organizaciones; y 26 después de esa, y 31 más y 32 más y 20 o más cada uno en 2007, 2008 y 2009. Ahora en el 2013 escalan la guerra hacia el ciberterrorismo.

El jefe de jefes de la inteligencia norteamericana, Dimitri Negroponte, con larga trayectoria en Vietnam, Honduras y México, fue el creador de toda esta parafernalia, Negroponte y 11 personas cuando trabajaban estaban metidas en una cámara segura con un armario de habitaciones del tamaño de la Casa Blanca y un año más tarde, la naciente agencia se trasladó a dos pisos de un edificio. En abril de 2008, se trasladó a su enorme casa permanente, la libertad perece, el estado totalitario crece. La NSA tiene la capacidad de interceptar, analizar, almacenar y enviar armas de guerra cibernética a 1,7 millones de correos electrónicos, llamadas telefónicas, y otros tipos de comunicaciones. La NSA ordena una fracción de los 70 bases de datos distintas tiene miles de analistas y traductores que evalúan los envíos de los centros de recopilación informática. No muy lejos, de la Dulles Toll Road, la CIA ha ampliado en dos edificios que va a aumentar el espacio de oficinas del organismo en una tercera parte, hacia el sur, Springfield va a convertirse en hogar de la nueva National Geospatial-Intelligence Agency (SCIF) con un presupuesto de de $1,800 millones de dólares, y será el cuarto edificio federal mas grande en el área y ocupara al menos unos 8.500 empleados.

El periódico británico The Daily Mail, escribe que un listado de palabras que son consideradas de monitoreo para estrategias de espionaje en Hotmail, Yahoo, Google, Facebook, Skype, You Tube y Apple, donde incluye palabras como “México”, “Ciudad Juárez” y “El Paso”, al lado de otras como “attack” (ataque), “Al Qaeda”, “terrorismo” y “dirty bomb” (bomba sucia).

Por: Redacción / Sinembargo – junio 7 de 2013 – 11:58. El Departamento de Seguridad Interna de Estados Unidos (DHS, por sus siglas en inglés), se vio obligado a revelar una lista de las palabras clave y frases que activan el espionaje cibernético al ser utilizadas en redes sociales, en los teléfonos celulares y en los correos electrónicos. Otras palabras que también activan la búsqueda y el espionaje son: “pork” (puerco), “cloud” (nube) y “team” (equipo).

Los vocablos son monitoreados en la Internet con el propósito de ubicar rastros de terrorismo u otro tipo de amenazas para Estados Unidos. La lista fue obtenida por Centro de Privacidad en Información Electrónica, un grupo que vigila al gobierno ante presuntos abusos a derechos humanos, en base al Acta de Libertad de Información (FOIA por sus siglas en ingles).

Según el periódico The Guardian, en el Reino Unido también existe esta practica de espionaje cibernético, según documentos filtrados al rotativo, el centro de escuchas y decodificación de los servicios secretos en Cheltenham (oeste de Inglaterra), más conocido como GCHQ, tuvo acceso desde al menos junio de 2010 al llamado sistema Prism, un programa de vigilancia creado por la NSA y establecido en 2007 en los EEUU. Estos temas son parte de las discusiones entre Barack Obama y Xi Jinping que se llevaron a cabo en la Cumbre de junio del 2013, después de la visita de Premier chino a México. El jefe de seguridad de internet de China afirmó que Washington utilizó a los medios de comunicación para generar preocupaciones sobre un ciberataque, un tema que sería mejor resolver a través del diálogo y no de la confrontación.

“Tenemos abundante información, si quisiéramos acusar a Estados Unidos, pero no es útil para resolver el problema”, dijo Huang Chengqing, director del Centro de Coordinación de China/Equipo Técnico de Emergencia para las Redes de Computación Nacional (CNCERT). “Ellos defienden casos que nunca nos dejaron conocer”, dijo Huang en declaraciones que fueron publicadas por el diario oficial China Daily. “Algunos casos pueden ser abordados si hablan con nosotros, ¿por qué no nos dejaron saber?, En cambio, CNCERT ha cooperado con Estados Unidos, recibiendo 32 casos de seguridad de internet de ese país en los primeros cuatro meses de 2013, y manejándolos de inmediato, a excepción de unos cuantos que carecían de pruebas suficientes, dijo Huang.

El diario The Washington Post reportó el mes pasado de mayo que hackers chinos accedieron a diseños de más de dos decenas de los principales sistemas de armas de Estados Unidos. Los programas comprometidos incluían aeronaves y buques de combate, además de defensas antimisiles vitales para Europa, Asia y el Golfo. Huang no negó el reporte, pero sugirió que si la Casa Blanca quiere mantener seguros sus programas de armas, no debería permitir que sean accesibles a través de internet.

Un informe reciente del Pentágono elaborado por Defense Science Board presentó una lista parcial de los 37 programas que fueron violados mediante ataques cibernéticos, incluso un sistema terrestre de defensa antimisiles que fue desplegado recientemente en Guam para ayudar a contrarrestar la amenaza de Corea del Norte.

Este sistema es conocido como Terminal High Altitude Area Defense. Otros programas cuyos sistemas fueron violados incluyen el F-35 Joint Strike Fighter, el avión de combate F-22 Raptor y el híbrido MV-22 Osprey, que puede despegar y aterrizar como un helicóptero y volar como un avión. El informe también enumera otras 29 tecnologías de defensa que fueron vulneradas, como sistemas de video de aviones no tripulados y aviónica de alta tecnología. En febrero, la empresa de seguridad cibernética Madiant, con sede en Virginia, presentó un informe detallado que vincula directamente a una unidad militar secreta china localizada en Shanghai como la responsable de ataques cibernéticos en contra 140 empresas estadounidenses.

Por otra parte la prestigiada revista Harvard Business Review, publica en Junio 5 un articulo de Steven Weber llamado Four Things the Private Sector Must Demand on Cyber Security (Cuatro cosas que el sector privado debe desarrollar en los ciber ataques) http://hbr.org/special-collections/insight/data-under-siege, donde encontrara una colección dedicada a analizar los ataques cibernéticos y como defenderse de ellos. Donde se menciona que el General Keith B. Alexander, Director de la NSA (National Security Agency), mencionaba hace algunas semanas que los hackers extranjeros habían robado no solo patentes industriales, diseños de armas, sino grandes cantidades de dinero, “greatest transfer of wealth in history” y recordaba el caso de Stuxnet, el virus cibernético mas potente que se infiltró en los sistemas nucleares de Irán y los deshabilitó, se supo que la súper computadora de la UNAM también fue atacada. El periódico Wall Street Journal, también escribe al respecto Barbarians at the Digital Gate http://online.wsj.com/article/SB10001424127887323701904578275920521747756.html?mod=WSJ_Opinion_LEADTop, que Huawei y ZTE son los think tanks chinos dedicados al espionaje y ataque cibernético. ¿Y México? Bien gracias viendo futbol.

*Economista, Académico y Periodista

http://mexileaks.blogspot.com